第三者中継とは?

ここで、環境例を元に説明します。例えば、会社のドメインが、wareportal.co.jpだったとします。

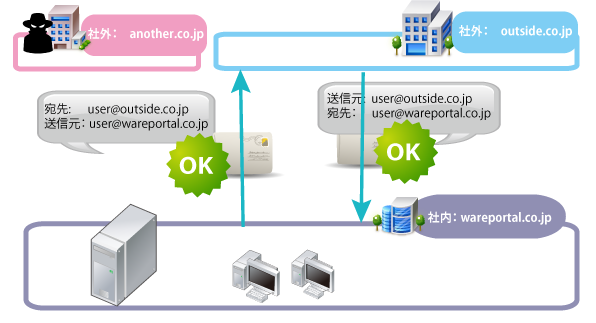

まず、社内の端末から、社外のドメインへ、送信元を「wareportal.co.jp」として送信する場合、これは全く問題ありません。

今度は、外部ドメインから、会社ドメイン(wareportal.co.jp)宛にメール送信される場合。これも全く問題ありません。

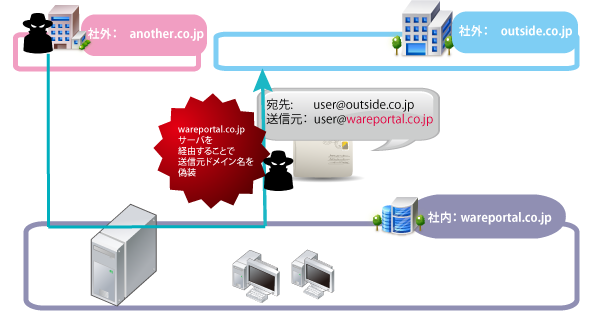

では次に、自宅などから、送信元を「wareportal.co.jp」として外部のアドレス(ここではoutside.co.jp)宛に送信する場合を考えてみましょう。

これを許可してしまうと、「wareportal.co.jp」ドメインのメールサーバーは、踏み台にされる可能性があります。

このようにメールサーバーを利用する行為を「第3者リレー」と呼び、こうした利用方法を許可しているだけのメールサーバーは、ブラックリストに載ったりするケースもよくあります。

ブラックリストとは?

第三者中継が行えるサイトは、悪用される恐れがあるサイトという理由で、ブラックリストへ掲載されたりします。

以下のサイトでも、ブラックリストが公開されています。

- 複数のRBL登録チェック Multi-RBL Check

多くのメールサーバーでは、これらのブラックリストに掲載されているサーバーからのメールを拒否するよう設定しているため、自社サーバー(IPアドレス)がブラックリストに掲載されると、送信したメールの多くが受信拒否されてしまうという状況に陥ったりします。

そうなったら、すぐに対策を行って、ブラックリストからの削除を依頼しましょう。

第三者中継のチェック

第三者中継が行える状態になっていないかどうかを、確認できるサイトもあります。不安な方はぜひ一度確認してみましょう。

- オープンリレー可否の確認サイトmyDNStools.info

第三者中継対策

社外へ出向している社員が、会社のドメインでメール送信を行ったり、外部からのアクセスが前提のISP業者の場合、こうした利用方法が必須になるケースも多くあります。

こうした場合にはどういった対策が行えるのでしょうか?その答えは幾つかあります。

メールにおける認証

ここで、簡単にメールの認証について説明します。

メールの送信には通常、SMTPというプロトコルが使用され、受信にはPOP/IMAPといったプロトコルが使用されます。

SMTPプロトコルには、認証機能がありません。このままでは、外部からのアクセスを許してしまうことで、踏み台とされてしまう恐れがあるため、そのための対策が考えられてきました。

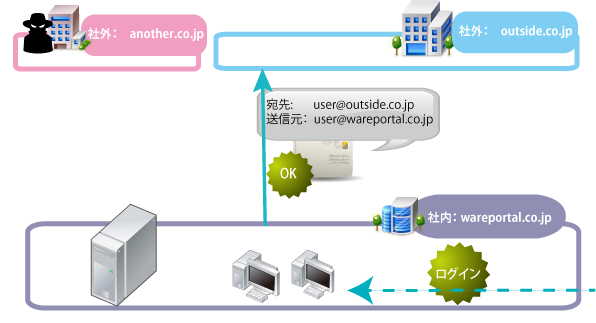

ウェブメール

自宅からウェブメール経由で社外にメール送信する場合、実際には社内のメールサーバーからメールを送信していることになるため、社内から社外へメールを送信するのと変わりはなく、スパム扱いされることもありません。

POP before SMTP

通常、「メールの送受信」を行うと、先にメールの送信を行って、後に受信を行います。

この順番を逆にして、先にPOPでユーザー認証を行い、その後数分間のみ、該当するIPアドレスからの送信を許可するというものです。

ただし、このPOP before SMTPにはいくつか問題点もあります。

例えば、社内の誰かが外部のメールをPOP before SMTPで受信した場合、相手のメールサーバーがルーターで変換されたグローバルIPを許可したとすると、どうなるでしょう?

その会社の社員全員が、一定時間無条件にメール送信を許可されるということになります。

POP before SMTPは、厳密にメールの送信元を認証するものではないことから、利用方法によってはやはり不正利用されてしまう可能性をもっています。

OP25B (Outbound Port 25 Blocking)とSMTP認証

OP25Bというと、単純にSMTPポートを閉じるだけの意味にとられがちですが、これとセットで登場するのが、SMTP認証です。SMTP認証とは、POPと同様、SMTP自体に認証機能をつけるというものです。

ただ、送信時に使われる25番ポートにはユーザー認証の機能がありません。

そこで、ユーザーがメール送信する際に使われるポートが587番ポートであり、これを利用するために(どちらも有効では意味がありませんから)25番ポートを閉じることになります。

これをOP25B (Outbound Port 25 Blocking)と呼びます。

OP25Bは単に25番ポートを閉じることを意味し、サブミッションポートと呼ばれる587番ポートを利用するとは、SMTP認証を利用するということを意味しています。

メールマガジン

月に1回程度、不定期に製品の最新情報をお届けしています。メールアドレスをご記入の上、右側のボタンを押してください。